目次

ランサムウェアとは?

警察庁のサイバー犯罪対策プロジェクトのサイトにはランサムウェアに関して下記の様に記載されていました。

ランサムウェア(Ransomware)とは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせて作られた名称であり、コンピュータウィルスの一種です。

このウィルスに感染するとパソコン内に保存しているデータを勝手に暗号化されて使えない状態になったり、スマートフォンが操作不能になったりしてしまいます。また、感染した端末の中のファイルが暗号化されるのみではなく、その端末と接続された別のストレージも暗号化される場合もあります。

そして、その制限を解除するための身代金を要求する画面を表示させるというウイルスです。

引用元: 警察庁 サイバー犯罪対策プロジェクト(https://www.npa.go.jp/cyber/ransom/main1.html)

パソコンの中身を暗号化して、解除するには身代金の支払いを求めるウイルスの様です。

主に企業のPC対してこのウイルスを仕込むことで、身代金を支払わないと業務を行えなくすることで身代金を支払わなければいけない状況に追い込みます。

自動的に他のPCに感染を広げる様な機能を持ったランサムウェアもある様なので、社内ネットワークを介して、社内のPC全てに感染を広げる様なこともある様です。

代表的なランサムウェア「WannaCry」

世界中で猛威をふるい有名になったランサムウェアとして「WannaCry」というものがあります。

2017年ごろから使われる様になり、25万台近くのPCに被害を与えたとされています。

ワーム機能によって他のPCに感染させることが特徴としてありました。

日本国内の大手企業でも被害が報告されており、日立やJR東日本でも「WannaCry」による攻撃を受けた様です。

ランサムウェアの被害

クラウドストライクの「CrowdStrike、2020年度版グローバルセキュリティ意識調査結果」によると日本の組織の半数以上がランサムウェアの被害にあっており、コロナの影響でさらにランサムウェア攻撃の懸念が増していると公表しています。

そして身代金の平均額は1億を超えており、32%が身代金を支払ったとされています。

こう考えると現在でもかなりの影響を出していることがよくわかります。

現在のランサムウェアの脅威

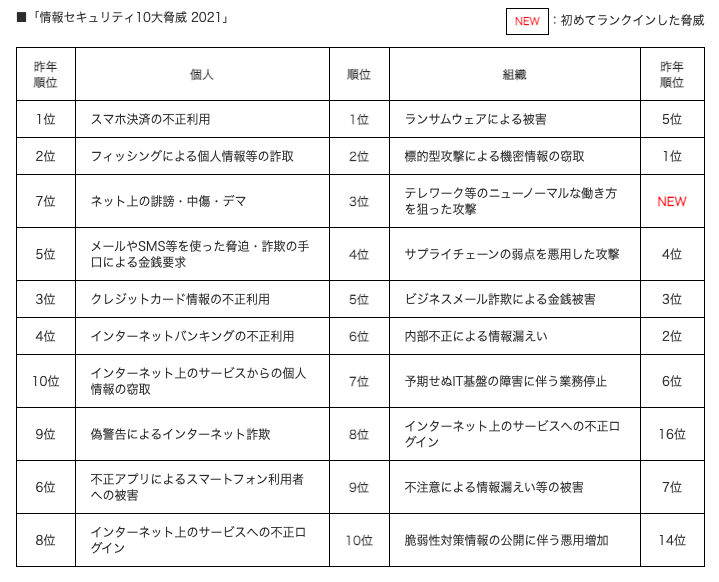

IPAが「情報セキュリティ10大脅威 2021」を公開しているのですが、そこでは組織に対する情報セキュリティの脅威としてランサムウェアが一番に選ばれていました。

昨年は5位だったので脅威が増していることがわかります。

国内の大手企業もランサムウェアの被害にあっているのでその影響でランキングが上がっていると思われます。

カプコンが11億5000万を請求される

最近のランサムウェアの事件としてカプコンが11億超を請求された事件がありました。

2021年の4月13日に発表されたプレスリリースによると2020年の11月2日に

障害の原因が、ランサムウェアの攻撃によるネットワーク上の機器に対するファイルの暗号化であることが判明。被害を受けた端末において「Ragnar Locker」を名乗る集団からの脅迫メッセージを発見し、大阪府警察に通報。外部企業に復旧支援を要請

プレスリリース 2022年3月期 https://www.capcom.co.jp/ir/news/html/210413.html

と記載されています。

カプコンとしては身代金の支払いを行わなかったので暗号化されたファイルの復旧などはできていないと思われます。

また、ランサムウェア攻撃を実行した組織には、被害者のデータをインターネットに公開すると脅迫する場合もあるので、おそらくそういった脅迫を受けたものの応じなかったため、様々な情報が漏洩しているのだと思います。

この事件で恐ろしいと思ったのがこのランサムウェア感染の原因です。

プレスリリースでは下記の様に記載されていました。

2020年10月、当社の北米現地法人(Capcom U.S.A., Inc.)が保有していた予備の旧型VPN(Virtual Private Network)装置に対するサイバー攻撃を受け、社内ネットワークへ不正侵入されたものと調査により判断されています。当時、同現地法人を含め当社グループでは既に別型の新たなVPN装置を導入済でしたが、同社所在地であるカリフォルニア州における新型コロナウイルス感染急拡大に起因するネットワーク負荷の増大に伴い、通信障害等が発生した際の緊急避難用として同現地法人においてのみ当該旧型VPN装置1台が残存しており、サイバー攻撃の対象となりました。

プレスリリース 2022年3月期 https://www.capcom.co.jp/ir/news/html/210413.html

国内では新型のVPN機器を導入していたものの、北米現地法人には緊急避難用として旧型が一台残っていた様でそこからウイルスが感染しました。

そして続いて下記の様に記載されていました。

その後、かかる北米現地法人の当該旧型VPN装置を経由して米国および国内拠点における一部の機器に対する乗っ取り行為が実施され、情報が窃取されるに至ったと判断されています。

プレスリリース 2022年3月期 https://www.capcom.co.jp/ir/news/html/210413.html

つまり、一台残されていた旧型のVPNが緊急避難用として残っていたためにそこからウイルスが感染し、その結果米国、国内拠点に対してランサムウェアの感染が行われたということです。

当たり前かもしれませんが、国内拠点でセキュリティ対策がちゃんと行われたとしても、別拠点でセキュリティ対策が少しでも漏れていると国内合わせて全てウイルス感染の脅威に晒されるのは恐ろしと思いました。

しかもその入り口が一台だけ残されていた緊急避難用のVPN機器ということなので、セキュリティ再策がいかに難しいかがよくわかります。

Colonial Pipelineが5億超の身代金を支払う

2020年5月7日に「Colonial Pipeline Company」にランサムウェアの攻撃が行われました。

感染を広げない様にするため、情報システムをオフラインにすることを決定し、その結果燃料不足が深刻化する地域が出てきています。

様々な州で緊急事態が宣言される事態にもなり、影響はかなり大きいことがわかります。

その後、5月13日にBloombergがColonialがサイバー攻撃者に500万ドル近くを支払ったと報道しました。

こちらはColonialの正式発表ではないため事実であるかは分からないが、その後システムを復旧しているためおそらく身代金を支払ったのは事実と思われます。

サイバー攻撃を行なったのは「Darkside」というサイバー犯罪集団

サイバー攻撃を行なったのは「Darkside」と呼ばれるサイバー犯罪集団で、「DARKSIDE」というランサムウェアを使用してサイバー攻撃を行なっている様です。

2020年ごろから活動を開始した様で、2020年10月にはランサムウェアによって取得した二つの団体に1万ドル寄付したことが報道されました。

BBC NEWSの「ハッカー集団、大企業から奪った金を慈善団体に寄付 真意は謎」ではDarksideに関してこの様に記載されていました。

「ダークサイド」という名のハッカー集団は、企業から何百万ドルもの金銭をゆすり取ったとし、「世界をより良い場所にしたい」と表明。

特殊な方法でアクセスできるダークウェブで、2団体に各1万ドル相当のビットコイン寄付をした際の領収書を公表した。

引用元: ハッカー集団、大企業から奪った金を慈善団体に寄付 真意は謎(https://www.bbc.com/japanese/features-and-analysis-54628006)

ただ単にお金を稼ぐだけではなく、お金を寄付することで「誰かの生活を変える手助けをしたということを、私たちは喜ばしく思っている。」などの様に述べていて、お金を稼ぐ以外にも何かしらの意図がある様です。

この「Darkside」はランサムウェアで攻撃するだけではなく、アフィリエイトプログラムも用意しており、トレンドマイクロの「ランサムウェア「DARKSIDE」および米国のパイプラインへの攻撃に関する解説」によると

彼らは、ランサムウェア「DARKSIDE」をアフィリエイトとして提供する「サービスとしてのランサムウェア(RaaS、Ransomware-as-a-service)」のビジネスモデルにより、利益の一定割合を得ています。

引用元: ランサムウェア「DARKSIDE」および米国のパイプラインへの攻撃に関する解説(https://blog.trendmicro.co.jp/archives/27797)

の様に記載されています。

つまりランサムウェアの「DARKSIDE」を他の犯罪組織にも渡して、そこで得た利益の一部をサイバー犯罪集団「Darkside」が受け取る仕組みになっています。

収益化の方法ではアフィリエイトプログラムだけではなく別の方法を模索していおり、データ複合を提供する企業とパートナーシップを結ぶことも模索している様です。

つまり、「DARKSIDE」を感染させたのち脅迫に対してお金を払うのではなく、データ複合サービスを提供する会社にお願いして、データの複合をしてもらう形にすることで法的な問題を回避しようとしていると思われます。

窓口を用意したりもしているので、単なるサイバー犯罪の組織ではなく、異質な組織であることは間違いなさそうです。

ランサムウェアの進化

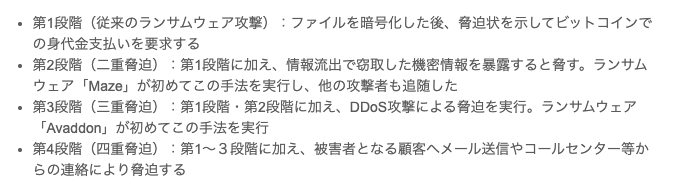

今までのランサムウェアとしてはファイルの暗号化を行い、それを復旧するためにお金の支払いを請求する方法をとっていた様ですが、Colonialのランサムウェアの攻撃ではそれだけではなく、機密情報の漏洩を行うといった脅迫を行うことも合わせて行われていました。

これを二重脅迫と呼んだりする様です。

そしてこの脅迫方法は進化している様でトレンドマイクロの「ランサムウェア「DARKSIDE」および米国のパイプラインへの攻撃に関する解説」では脅迫に関して下記の様に説明されていました。

機密情報の漏洩に関して脅迫され、DDoS攻撃を行われ、さらに顧客への脅迫メールが行われたらおそらく企業としてたまったものではないですし、身代金を支払ってしまう企業は増えていく様な気がしました。

基本的にランサムウェアの感染経由は不正なWebサイトの閲覧や、メール本文のリックをクリックしたことによる感染が多い様ですが、カプコンのランサムウェア感染の様に社内でのネットワーク環境の不備から侵入し感染させられるといったこともある様なので対策が困難になりそうです。

そもそもVPN機器にハッキングできるなら自宅のルーターにもハッキングできる様な気がしており、自分のPCで変なサイトを閲覧せずともランサムウェアに感染させられる可能性があるんじゃないかと不安になります。

コメントを残す